Bewährte Praktiken für Sicherheitskontrollräume

Die Sicherheit von Kontrollräumen ist wichtiger denn je, da diese Knotenpunkte für die Verwaltung kritischer Infrastrukturen unerlässlich sind. Mit der Entwicklung von Cyber-Bedrohungen steigen auch die Anforderungen an strenge Sicherheitsmaßnahmen. Mit der für Oktober 2024 angesetzten Umsetzung der neuen EU-Richtlinie NIS2 müssen sich Organisationen auf erhöhte gesetzliche Anforderungen im Bereich der Cybersicherheit einstellen.

Verständnis der NIS2 und ihrer Auswirkungen

Die NIS2-Richtlinie konzentriert sich auf die Verbesserung der Cybersicherheit in der gesamten EU, insbesondere in kritischen Infrastrukturbereichen. Dies bedeutet, dass Betreiber, Auftragnehmer und Lieferanten der Informationssicherheit Vorrang einräumen müssen. Die Richtlinie legt den Schwerpunkt auf die Sicherheit der Lieferkette und verlangt von den Unternehmen, dass sie sicherstellen, dass ihre Zulieferer und Dienstleister bestimmte Sicherheitsstandards einhalten. Im Folgenden sind einige der wichtigsten Anforderungen für Lieferanten und Integratoren aufgeführt, die in der NIS2 beschrieben werden:

- Produkte: Gewährleistung der Sicherheit bei der IT-Beschaffung

- Anbieter: Kontrolle und Überwachung der Sicherheitspraktiken von Dienstleistern.

- Lieferkette: Erstellung von Protokollen für die Sicherheit der Lieferkette.

Leitlinien für die IT-Beschaffung : NIS 30.2.5a

Für kritische Infrastrukturen ist es unerlässlich, während des Beschaffungsprozesses strenge Sicherheitsstandards einzuhalten. In der NIS2-Richtlinie werden die folgenden Anforderungen festgelegt:

- Durchführung von Schutzmaßnahmen.

- Gewährleistung der Einhaltung anerkannter Normen.

- Überprüfung, ob die Entwicklung und der Code den etablierten Sicherheitsprotokollen entsprechen.

- Verlangt, dass Produkte auf ihre Sicherheit geprüft und zertifiziert werden.

Management der Lieferkette

Ein effizientes Lieferkettenmanagement ist von entscheidender Bedeutung. Organisationen müssen:

- Definieren Sie verbindliche Sicherheitsanforderungen für Lieferanten.

- Überwachung der Einhaltung der Vorschriften durch gründliche Dokumentation und Überprüfung.

Sicherheit der Lieferkette: NIS 30.2.4b

Neben der Sicherung der Beziehungen zu den Dienstleistern und der Produkte konzentriert sich NIS2 auch auf die Widerstandsfähigkeit von Lieferanten und Dienstleistern.

- Vermeiden Sie einzelne Fehlerquellen

- Abhängigkeiten von Lieferanten und Dienstleistern

Häufige Sicherheitsprobleme in Kontrollräumen

Kontrollräume sind mit mehreren Sicherheitsherausforderungen konfrontiert, darunter:

- Insider-Bedrohungen: Risiken, die von Mitarbeitern oder Auftragnehmern ausgehen.

- Physische Sicherheit: Schutz der Eingangspunkte und Gewährleistung der Überwachung.

- Cybersecurity-Bedrohungen: Schutz vor Hackerangriffen und Malware.

- Unbefugter Zugang: Verhinderung des Zugriffs durch nicht autorisiertes Personal.

Technologische Schwachstellen

Kontrollräume sind häufig durch verschiedene technische Risiken gefährdet:

- Veraltete Software: Die Verwendung nicht unterstützter Software kann zu Sicherheitslücken führen.

- Netzwerksicherheit: Ein ungesichertes Netz kann zu Sicherheitslücken führen.

- Schutz der Daten: Eine fehlende Verschlüsselung kann sensible Informationen preisgeben.

Bewährte Praktiken für die Sicherheit

Um die Risiken zu mindern, sollten Kontrollräume mehrere bewährte Verfahren anwenden:

- Zugangskontrolle: Führen Sie strenge Zugangsmaßnahmen für sensible Daten und Systeme ein.

- Regelmäßige Audits: Führen Sie regelmäßig Sicherheitsaudits durch, um Schwachstellen zu ermitteln und zu beheben.

- Mitarbeiterschulung: Stellen Sie sicher, dass alle Mitarbeiter in Sicherheitsprotokollen und der Erkennung von Bedrohungen geschult sind.

- Plan zur Reaktion auf Zwischenfälle: Entwicklung und Pflege einer umfassenden Strategie zur Reaktion auf Zwischenfälle.

Bewährte Praktiken der Systemsicherheit

- Firewall-Schutz: Aktualisieren Sie regelmäßig die Firewall-Regeln.

- Schutz des Netzwerks: Sperren Sie Switch-Ports und verwenden Sie DHCP mit Bedacht.

- Isolierung und Segmentierung: Trennen Sie kritische Daten und Netzwerke.

- Geräteschutz: Nutzen Sie den Endpunktschutz, um Angriffe abzuwehren.

- Verwaltung der Benutzerrechte: Regelmäßige Überprüfung der Zugriffsrechte.

- Schwachstellen-Management: Halten Sie Ihre Systeme mit der neuesten Software auf dem neuesten Stand.

- Datenverschlüsselung: Implementieren Sie Verschlüsselung zum Schutz sensibler Daten.

- Vertrauenswürdige Software: Beschränken Sie den Zugriff auf die Starteinstellungen und stellen Sie sicher, dass die Software signiert ist.

- Sicherheitskonfiguration: Deaktivieren Sie unnötige Dienste und setzen Sie bewährte Verfahren durch.

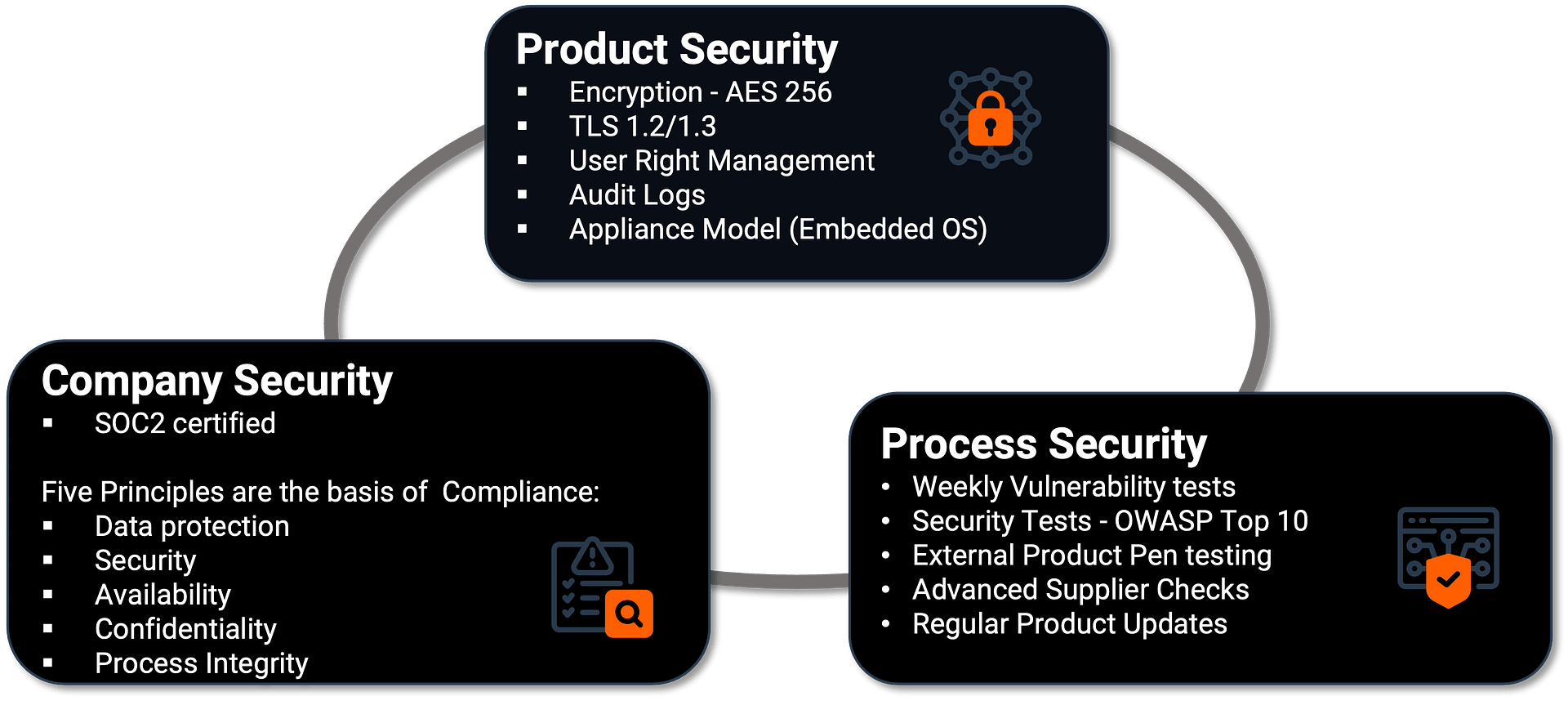

Wie VuWall die Sicherheit gewährleistet

ISO 27001 vs. NIST vs. NIS2 vs. SOC 2

ISO 27001 ist eine internationale Norm und kann in jeder Branche angewendet werden.

NIST ist ein freiwilliger Rahmen, der hauptsächlich in den Vereinigten Staaten verwendet wird.

NIS2 ist eine verbindliche Richtlinie für die EU-Mitgliedstaaten, die darauf abzielt, die Praktiken der Cybersicherheit zu harmonisieren.

SOC 2 ist die bevorzugte Zertifizierung für SaaS- oder Softwareunternehmen und ist vor allem in Nordamerika relevant, breitet sich aber weltweit rasch aus.

VuWall wurde mit SOC2 zertifiziert, weil wir in erster Linie ein Software-Unternehmen sind.

Zusammenfassung

Da sich die Bedrohungslandschaft ständig weiterentwickelt, müssen Kontrollräume bei ihren Cybersicherheitsbemühungen wachsam und proaktiv bleiben. Indem sie die Auswirkungen von NIS2 verstehen und bewährte Praktiken umsetzen, können Organisationen ihre Sicherheitslage verbessern und kritische Infrastrukturen vor neuen Bedrohungen schützen. Die Investition in robuste Sicherheitsmaßnahmen sichert nicht nur den Betrieb, sondern fördert auch das Vertrauen der Beteiligten in einer zunehmend vernetzten Welt.